Jumat, 30 November 2012

Senin, 30 April 2012

Pengamanan Jaringan

TOPOLOGI

Pada jaringan ini saya akan mempunyai skenario seperti berikut :

1. Drop semua akses yang masuk ke router (INPUT)

2. LAN dapat mengakses INTERNET apabila sudah dilakukan proses NAT

Langkah Kerja

1. Set alamat IP setiap mesin seperti pada gambar topologi diatas

- Set IP pada router

- Set IP pada LAN

- Set IP pada INTERNET

2. DROP semua akses yang masuk ke router dari LAN maupun INTERNET.

3. Lakukan pembuktian dengan cara menguji koneksi menggunakan perintah ping ke router

- LAN tidak bisa melakukan uji koneksi menggunakan perintah ping.

- INTERNET tidak bisa melakukan uji koneksi menggunakan perintah ping.

4. REJECT alamat LAN pada INTERNET agar dapat diterapkan fungsi NAT

5. Maka hasilnya LAN tidak dapat mengakses ke INTERNET

6. Agar LAN dapat mengakses INTERNET, maka terapkanlah fungsi NAT

7. Maka hasilnya LAN dapat mengakses ke INTERNET

Membuat Dynamic NAT Pada LINUX

TOPOLOGI

gambar 1.0

Dapat dilihat pada topologi diatas bahwa eth1 menggunakan aliasing sehingga eth1 memiliki alamat lebih dari satu. Pada Dynamic NAT, apabila salah satu IPnya di blok, maka penmbungkusan masih tetap bisa menggunakan alamat IP yang lainnya.

1. Pertama, aturlah IP sesuai pada topologi diatas.

gambar 2.0

2. Lakukan pembungkusan IP client oleh IP pada eth1.

gambar 3.0

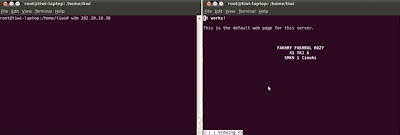

3. Cobalah akses Web Server oleh Client.

gambar 4.0

4. Blok salah satu IP dari eth1.

gambar 5.0

5. Cobalah akses kembali web server, maka hasilnya adalah tetap bisa di akses karena tersedianya alamat ip yang lain.

gambar 6.0

6. Lihatlah alamat IP yang mengakses web server untuk pembuktiannya.

- kotak merah adalah alamat IP pembungkus yang dipakai pada saat akses web server yang pertama.

- kotak kuning adalah alamat IP pembungkus yang dipakai setelah pemblokiran alamat IP yang lainnya.

gambar 7.0

Maka pembuatan Dynamic NAT berhasil dilakukan. Semoga bermanfaat .

Membuat Static NAT Pada LINUX

TOPOLOGI

gambar 1.0

Kasusnya adalah web server memblok akses dari jaringan lokal, agar jaringan lokal dapat mengakses web server maka dilakukan pembungkusan IP yang diperbolehkan oleh web server, yaitu eth1 dan eth2 pada router firewall. Berikut adalah langkah-langkah pembuatan Static NAT :

1. Atur IP sesuai yang tertera pada gambar topologi diatas.

gambar 2.0

2. Untuk memastikan web server sudah berjalan, cobalah akses dari tiap client dengan menggunakan perintah w3m [alamat web server]

- pengecekan dari client A

gambar 3.0

- pengecekan dari client B

gambar 3.1

iptables -A INPUT -s 172.16.16.0/24 -j DROP

gambar 4.0

4. Cobalah lakukan pengecekkan kembali oleh client untuk membuktikan bahwa pemblokiran adalah berhasil.

gambar 5.0

5. Saatnya pembungkusan alamat IP, dapat dilihat pada gambar dibawah ini.

- Client A dibungkus oleh IP 202.10.10.10

- Client B dibungkus oleh IP 202.10.10.20

gambar 6.0

6. Lakukan akses dari kedua client ke web server untuk membuktikan bahwa pembungkusan IP berhasil dilakukan.

gambar 7.0

7. untuk pembuktian lainnya, coba cek alamat ip yang mengakses web server tersebut. masukkan perintah nano /var/log/apache2/access.log

gambar 8.0

Itulah cara mengkonfigurasi Static NAT pada LINUX, semoga bermanfaat.

Minggu, 29 April 2012

Membuat Network Firewall Pada LINUX

TOPOLOGI

gambar

1.0

Dalam praktek kali ini saya membikin sebuah skenario dalam membangun sebuah firewall. Pada gambar 1.0, terdapat sebuah router firewall dan dua client yang masing-masing berbeda network.

1. Antara client A dan client B masing-masing tidak bisa melakukan uji koneksi dengan menggunakan perintah ping.

2. Antara client A dan client B masing-masing tidak bisa saling me-remote.

3. Tiap client tidak bisa meremote ke router firewall (localhost).

4. Hanya router firewall (localhost) yang bisa me-remote kedua client tersebut.

No.

|

CHAIN

|

SOURCE

|

DESTINATION

|

ACTION

|

||||

Source

IP

|

Port

|

Proto

|

Dest.

IP

|

Port

|

Proto

|

|||

1.

|

INPUT

|

192.168.10.0/26

|

22

|

TCP

|

Localhost

|

22

|

TCP

|

DROP

|

2.

|

INPUT

|

172.16.16.0/26

|

22

|

TCP

|

Localhost

|

22

|

TCP

|

DROP

|

3.

|

INPUT

|

any

|

any

|

any

|

any

|

Any

|

any

|

ACCEPT

|

4.

|

OUTPUT

|

Localhost

|

22

|

TCP

|

192.168.10.0/26

|

22

|

TCP

|

ACCEPT

|

5.

|

OUTPUT

|

Localhost

|

22

|

TCP

|

172.16.16.0/26

|

22

|

TCP

|

ACCEPT

|

6.

|

OUTPUT

|

any

|

any

|

Any

|

any

|

any

|

any

|

DROP

|

7.

|

FORWARD

|

192.168.10.0/26

|

-

|

ICMP

|

172.16.16.0/26

|

-

|

ICMP

|

DROP

|

8.

|

FORWARD

|

172.16.16.0/26

|

-

|

ICMP

|

192.168.10.0/26

|

-

|

ICMP

|

DROP

|

9.

|

FORWARD

|

192.168.10.0/26

|

22

|

TCP

|

172.16.16.0/26

|

22

|

TCP

|

DROP

|

10.

|

FORWARD

|

172.16.16.0/26

|

22

|

TCP

|

192.168.10.0/26

|

22

|

TCP

|

DROP

|

11.

|

FORWARD

|

any

|

any

|

Any

|

any

|

Any

|

any

|

ACCEPT

|

tabel

1.0

LANGKAH KERJA

1.

Lakukan

konfigurasi alamat pada tiap mesin. Dengan memasukan perintah :

nano /etc/network/interfaces , lalu isi seperti pada dibawah ini :

a.

Client A

auto eth1

iface eth1 inet static

address 192.168.10.1

netmask 255.255.255.192

gateway 192.168.10.2

b.

Client B

eth1

iface eth1 inet static

address 172.16.16.2

netmask 255.255.255.192

gateway 172.16.16.1

c.

Router Firewall

eth1

iface eth1 inet static

address 192.168.10.2

netmask 255.255.255.192

eth2

iface eth2 inet static

address 172.16.16.1

netmask 255.255.255.192

2. Konfigurasi

iptables pada router firewall :

a.

Masukan perintah untuk memblock protokol icmp agar antar client tidak dapat melakukan perintah ping.

gambar 2.0

b.

Masukan

perintah agar antar client tidak bisa

saling me-remote.

gambar 2.1

c.

Masukan

perintah agar tiap client tidak bisa

me-remote ke localhost.

gambar 2.2

d.

Pastikan

semua perintah tersebut telah terdaftar pada iptables. Untuk melihatnya, masukan perintah iptables –L.

gambar

3.3

HASIL KERJA

1. Masing-masing client tidak bisa melakukan uji koneksi

dengan mennggunakan perintah ping.

a.

Uji

koneksi client A terhadap client B.

gambar

4.0

b.

Uji

koneksi client B terhadap client A hasilnya tidak bisa melakukan uji koneksi.

gambar

4.1

2. Masing-masing client tidak bisa saling me-remote.

a.

Client A me-remote terhadap client B

gambar

5.0

b.

Client B me-remote terhadap client A

gambar

5.1

3. Tiap client tidak bisa me-remote

ke localhost.

a.

Client A me-remote terhadap localhost

gambar

6.0

b.

Client B me-remote terhadap localhost

gambar

6.1

4.

Hanya

localhost yang dapat me-remote kedua client

gambar

7.0

Langganan:

Komentar (Atom)